Sistem keamanan jaringan adalah proses untuk mengidentifikasi dan mencegah pengguna yang tidak sah dari suatu jaringan komputer. Tujuannya tentu saja untuk mengantisipasi resiko ancaman berupa perusakan bagian fisik komputer maupun pencurian data seseorang.

Tujuan dari dilakukan sistem keamanan jaringan komputer adalah untuk antisipasi dari ancaman dalam bentuk fisik maupun logic baik secara langsung atau tidak langsung yang mengganggu sistem keamanan jaringan.

Keamanan adalah hal yang penling dalam segala hal. Selayaknya sebuah rumah memiliki pagar, server kita pun membutuhkan 'pagar'. Apalagi server selalu terhubung dengan internet. Isu keamanan sangat penting untuk melindungi server dan data yang tersimpan di dalamnya. 'Pagar' tersebut bemama 'firewall' atau 'tembok api"

A. PENGERTIAN DAN CARA KERJA FIREWALL

Firewall adalah penahan (barrier) terhadap api yang

dimaksudkan untuk memperlambat penyebaran api seandainya terjadi kebakaran

sebelum petugas pemadam kebakaran datang untuk memadamkan api. Contoh lain dari

firewall juga bisa ditemui pada kendaran bermotor, dimana firewall memisahkan

antara ruang penumpang dan kompartemen mesin.

Untuk firewall didalam terminology jaringan, memiliki beberapa pengertian antara lain adalah sebagai berikut: Firewall didefinisikan sebagai suatu cara atau mekanisme yang diterapkan baik terhadap hardware, software ataupun system itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Firewall didefinisikan sebagai sebuah komponen atau kumpulan komponen yang membatasi akses antara sebuah jaringan yang diproteksi dan internet, atau antara kumpulan kumpulan jaringan lainnya.

Definisi lain mengatakan bahwa, firewall adalah sebuah computer yang memproteksi jaringan dari jaringan yang tidak dipercaya yang memisahkan antara jaringan local dengan jaringan publik, dengan melakukan metode filtering paket data yang masuk dan keluar.

Ilmuwan lain mendefinisikan firewall sebagai sebuah titik diantara dua/lebih jaringan dimana semua lalulintas (trafik) harus melaluinya (choke point); trafik dapat dikendalikan oleh dan diautentifikasi melalui sautu perangkat, dan seluruh trafik selalu dalam kondisi tercatat (logged). Dari beberapa definisi diatas, penulis dapat memberikan definisi dimana firewall adalah sebuah pembatas antara suatu jaringan local dengan jaringan lainnya yang sifatnya public (dapat diakses oleh siapapun) sehingga setiap data yang masuk dapat diidentifikasi untuk dilakukan penyaringan sehingga aliran data dapat dikendalikan untuk mencegah bahaya/ancaman yang dating dari jaringan publik.

Dalam jaringan komputer, khususnya yang berkaitan dengan aplikasi yang melibatkan berbagai kepentingan, akan banyak terjadi hal yang dapat mengganggu kestabilan koneksi jaringan komputer tersebut, baik yang berkaitan dengan hardware (pengamanan fisik, sumber daya listrik) maupun yang berkaitan dengan software (sistem, konfigurasi, sistem akses, dll). Gangguan pada sistem dapat terjadi karena faktor ketidak sengajaan yang dilakukan oleh pengelola ( human error), akan tetapi tidak sedikit pula yang disebabkan oleh pihak ketiga. Gangguan dapat berupa perusakan, penyusupan, pencurian hak akses, penyalahgunaan data maupun sistem, sampai tindakan kriminal melalui aplikasi jaringan komputer. Pengamanan terhadap sistem hendaknya dilakukan sebelum sistem tersebut difungsikan. Percobaan koneksi (trial) sebaiknya dilakukan sebelum sistem yang sebenarnya di fungsikan. Dalam melakukan persiapan fungsi sistem hendaknya disiapkan pengamanan dalam bentuk berikut :

- Mengelompokkan terminal yang difungsikan sebagai pengendali jaringan atau titik pusat akses (Server) pada suatu jaringan, yang selanjutnya harus diberikan pengamanan secara khusus.

- Menyediakan pengamanan fisik berupa ruangan khusus untuk pengamanan perangkat yang disebut pada point nomor 1. Ruangan tersebut dapat diberikan label Network Operating Center (NOC) dengan membatasi personil yang diperbolehkan masuk.

- Memisahkan sumber daya listrik untuk NOC dari pemakaian yang lain. Perlu juga difungsikan Uninteruptable Power Supply (UPS) dan Stabilizer untuk menjaga kestabilan supply listrik yang diperlukan perangkat pada NOC.

- Merapikan wiring ruangan dan memberikan label serta pengklasifikasian kabel.

- Memberikan Soft Security berupa Sistem Firewall pada perangkat yang difungsikan di jaringan.

- Merencanakan maintenance dan menyiapkan Back Up sistem.

Firewall pada gambar di bawah adalah salah satu aplikasi pada sistem operasi yang dibutuhkan oleh jaringan komputer untuk melindungi intergritas data/sistem jaringan dari serangan-serangan pihak yang tidak bertanggung jawab. Caranya dengan melakukan filterisasi terhadap paket-paket yang melewatinya.

Firewall tersusun dari aturan-aturan yang diterapkan baik terhadap

hardware, software ataupun sistem itu sendiri dengan tujuan untuk melindungi

jaringan, baik dengan melakukan filterisasi, membatasi, ataupun menolak suatu

permintaan koneksi dari jaringan luar lainnya seperti internet.

Oleh karena seringnya firewall digunakan untuk melindungi jaringannya, maka firewall berfungsi sebagia pintu penyangga antara jaringan yang dilindunginya dengan jaringan lainnya atau biasa disebut gateway.

Gambar di atas menunjukkan firewall yang melindungi jaringan lokal

dengan cara mengendalikan aliran paket yang melewatinya. Firewall dirancang

untuk mengendalikan aliran paket berdasarkan asal, tujuan, port dan informasi

tipe paket. Firewall berisi sederet daftar aturan yang digunakan untuk

menentukan nasib paket data yang datang atau pergi dari firewall menurut

kriteria dan parameter tertentu. Semua paket yang diperiksa firewall akan

melakukan mengalami perlakuan yang diterapkan pada rule atau policy yang diterapkan pada chains firewall. Masing-masing tabel

dikenakan untuk tipe aktivitas paket tertentu dan dikendalikan oleh rantai

aturan filter paket yang sesuai. Rantai (chains) adalah daftar aturan yang

dibuat untuk mengendalikan paket.

Pada firewall terjadi beberapa proses yang memungkinkannya melindungi jaringan. Proses yang terjadi pada firewall ada tiga macam yaitu:

- Modifikasi header paket,

- Translasi alamat jaringan,

dan

- Filter paket

Modifikasi header paket digunakan untuk memodifikasi kualitas layanan bit paket TCP sebelum mengalami proses routing. Translasi alamat jaringan antara jaringan privat dan jaringan publik terjadi pada firewall.. Translasi yang terjadi dapat berupa translasi satu ke satu (one to one), yaitu satu alamat IP privat dipetakan kesatu alamat IP publik atau translasi banyak kesatu (many to one) yaitu beberapa alamat IpPu blpikr.ivat dipetakan kesatu alamat Filter paket digunakan untuk menentukan nasib paket apakah dapat diteruskan atau tidak.

1.

Prinsip dan

Cara Kerja Firewall

Firewall pada dasarnya merupakan penghalang antara komputer Anda (atau jaringan) dan Internet (luar dunia). Firewall bisa hanya dibandingkan dengan seorang penjaga keamanan yang berdiri di pintu masuk rumah Anda dan menyaring pengunjung yang datang ke tempat AndaDia mungkin mengizinkan beberapa pengunjung untuk masuk sementara menyangkal orang lain yang ia tersangka penyusup yang. Demikian pula firewall adalah sebuah program perangkat lunak atau perangkat keras yang menyaring informasi (paket) yang datang melalui internet ke komputer pribadi Anda atau jaringan komputer.

Firewall dapat memutuskan untuk mengizinkan atau memblokir lalu lintas jaringan antara perangkat berdasarkan aturan yang pra-dikonfigurasi atau ditentukan oleh administrator firewall. Kebanyakan personal firewall seperti firewall Windows beroperasi pada seperangkat aturan pra-konfigurasi yang paling cocok dalam keadaan normal sehingga pengguna tidak perlu khawatir banyak tentang konfigurasi firewall.

Firewall pribadi adalah mudah untuk menginstal dan menggunakan dan karenanya disukai oleh pengguna-akhir untuk digunakan pada komputer pribadi mereka. Namun jaringan besar dan perusahaan-perusahaan lebih memilih orang-orang firewall yang memiliki banyak pilihan untuk mengkonfigurasi sehingga untuk memenuhi kebutuhan khusus mereka. Sebagai contoh, perusahaan mungkin membuat aturan firewall yang berbeda untuk server FTP, Telnet server dan server Web. Selain itu perusahaan bahkan dapat mengontrol bagaimana karyawan dapat terhubung ke Internet dengan memblokir akses ke situs web tertentu atau membatasi transfer file ke jaringan lain. Jadi selain keamanan, firewall dapat memberikan perusahaan kontrol luar biasa atas bagaimana orang menggunakan jaringan.

Firewall menggunakan satu atau lebih metode berikut untuk mengatur lalu lintas masuk dan keluar dalam sebuah jaringan:

a. Packet

Filtering : Pada metode ini paket (potongan kecil data) dianalisa dan dibandingkan

denganfilter. filter paket memiliki seperangkat aturan yang datang dengan

tindakan menerima dan menolak yang pra-dikonfigurasi atau dapat dikonfigurasi

secara manual oleh administrator firewall.. Jika paket berhasil membuatnya

melalui filter ini maka itu diperbolehkan untuk mencapai tujuan, kalau tidak

akan dibuang.

b. Stateful

Inspeksi : Ini adalah metode baru yang tidak menganalisa isi dari paket.

Sebaliknya ia membandingkan aspek kunci tertentu setiap paket database sumber

terpercaya.. Kedua paket yang masuk dan keluar dibandingkan terhadap database

ini dan jika perbandingan menghasilkan pertandingan yang wajar, maka paket yang

diizinkan untuk melakukan perjalanan lebih lanjut. Jika tidak, mereka akan

dibuang.

2.

Fungsi Dan

Manfaat Firewall

a. Fungi firewall

Fungsi firewall

sebagai pengontrol, mengawasi arus paket data yang mengalir di jaringan. Fungsi

Firewal mengatur, memfilter dan mengontrol lalu lintas data yang diizinkan

untuk mengakses jaringan privat yang dilindungi, beberapa kriteria yang dilakukan

fire-wall apakah memperbolehkan paket data lewati atau tidak, antara lain :

1)

Alamat IP dari komputer sumber

2)

Port TCP/UDP sumber dari sumber.

3)

Alamat IP dari komputer tujuan.

4)

Port TCP/UDP tujuan data pada komputer tujuan

5)

Informasi dari header yang disimpan dalam paket

data.

Fungsi Firewall

melakukan autentifikasi terhadap akses kejaringan. Applikasi proxy Fire-wall

mampu memeriksa lebih dari sekedar header dari paket data, kemampuan ini

menuntutnya untuk mampu mendeteksi protokol aplikasi tertentu yang spesifikasi.

b.

Manfaat Firewall

1) Manfaat firewall untuk menjaga informasi rahasia

dan berharga yang menyelinap keluar tanpa sepengetahuan. Sebagai contoh, FTP

(File Transfer Protocol) lalu lintas dari jaringan komputer organisasi

dikendalikan oleh fire-wall. Hal ini dilakukan untuk mencegah pengguna di

jaringan mengirim file rahasia yang disengaja atau tidak sengaja kepada pihak

lain.

2) Manfaat Firewall sebagai filter juga digunakan

untuk mencegah lalu lintas tertentu mengalir ke subnet jaringan. Hal ini mencegah

pengguna berbagi file, dan bermain-main di jaringan. Aplikasi jenis ini berguna

terutama dalam sektor korporasi.

3) Manfaat firewall lainnya adalah untuk

memodifikasi paket data yang datang di firewall. Proses ini disebut Network

Address Translation (NAT). Ada jenis NAT disebut NAT dasar, di mana alamat IP

(Internet Protocol) pribadi dari jaringan komputer yang tersembunyi di balik

satu alamat IP tertentu. Proses ini disebut sebagai IP samaran. Hal ini

membantu pengguna dalam sebuah jaringan yang meliputi sistem tanpa nomor IP

publik yang beralamat, untuk mengakses Internet.

4) Akurasi data seperti informasi keuangan, spesifikasi produk, harga produk dll, sangat penting bagi setiap perkembangan bisnis. Jika informasi tersebut diubah oleh sumber eksternal, maka akan memberikan dampak merugikan. Manfaat Firewall disini adalah mencegah modifikasi data yang tidak sah di website .

5) Jika sistem tidak tersedia bagi pengguna secara tepat waktu, maka halini akan menyebabkan penurunan produktivitas karyawan, kehilangan kepercayaan konsumen, dan publisitas yang buruk. Firewall memastikan ketersediaan sistem.

3. Cara Kerja Firewall

Komputer memiliki ribuan port yang dapat diakses untuk berbagai

keperluan. Cara Kerja Firewall dari

komputer adalah menutup port kecuali untuk beberapa port tertentu yang perlu

tetap terbuka. Firewall di komputer

bertindak sebagai garis pertahanan terdepan dalam mencegah semua jenis hacking

ke dalam jaringan, karena, setiap hacker yang mencoba untuk menembus ke dalam

jaringan komputer akan mencari port yang terbuka yang dapat diaksesnya.

Teknologi firewall saat ini sudah sangat canggih. Sebelumnya, cara

kerja firewall dengan menyaring lalu lintas jaringan yang menggunakan alamat

IP, nomor port, dan protokol, tapi saat ini fire-wall dapat menyaring data

dengan mengidentifikasi pesan konten itu sendiri. Dengan bantuan fire-wall,

informasi sensitif atau tidak layak dapat dicegah melalui interface. Pastikan

sistem keamanan jaringan di lapisi firewall.

Fungsi pertama yang dapat dilakukan oleh firewall adalah firewall harus dapat mengatur dan mengontrol lalu lintas jaringan yang diizinkan untuk mengakses jaringan privat atau komputer yang dilindungi oleh firewall. Firewall melakukan hal yang demikian, dengan melakukan inspeksi terhadap paket-paket dan memantau koneksi yang sedang dibuat, lalu melakukan penapisan (filtering) terhadap koneksi berdasarkan hasil inspeksi paket dan koneksi tersebut.

4. Keuntungan dan kelemahan firewall pada jaringan komputer

a.

Keuntungan

1) Firewall merupakan fokus dari segala keputusan

sekuritas. Hal ini disebabkan karena Firewall merupakan satu titik tempat

keluar masuknya trafik internet pada suatu jaringan.

2) Firewall dapat menerapkan suatu kebijaksanaan

sekuritas. Firewall dapat berfungsi sebagai penjaga untuk mengawasi service-service

mana yang dapat digunakan untuk menuju dan meninggalkan suatu network.

3) Firewall dapat mencatat segala aktivitas yang

berkaitan dengan alur data secara efisien. Semua trafik yang melalui Firewall

dapat diamati dan dicatat segala aktivitas yang berkenaan dengan alur data

tersebut. Dengan demikian Network Administrator dapat segera mengetahui jika

terdapat aktivitas-aktivitas yang berusaha untuk menyerang internal network

mereka.

4) Firewall dapat digunakan untuk membatasi

penggunaan sumber daya informasi.

1) Firewall tidak dapatmelindungi network dari

serangan koneksi yang tidak melaluinya

2) Firewall tidak dapat melindungi dari serangan dengan metode baru yang belum dikenal oleh firewall

3) Firewall tidak dapat melindungi dari serangan virus

5.

Teknologi

Firewall pada Jaringan Komputer

Dalam firewall terdapat beberapa macam teknologi di dalamnya.

Teknologi firewall antara lain sebagai berikut

a. Service

Control (Kendali Terhadap Layanan)

Biasanya firewall akan mencek no. IP Address dan juga nomor

port yang digunakan, baik pada protokol TCP dan UDP, bahkan bisa dilengkapi

software untuk proxy yang akan menerima dan menerjemahkan setiap permintaan

akan suatu layanan sebelum mengijinkannya.

b. Direction

Control (Kendali Terhadap Arah)

Berdasarkan arah dari berbagai permintaan (request)

terhadap layanan yang akan dikenali dan diijinkan melewati firewall.

c. User

Control (Kendali Terhadap Pengguna)

Biasanya digunakan

untuk membatasi user dari jaringan lokal untuk mengakses keluar, tetapi bisa

juga diterapkan untuk membatasi terhadap pengguna dari luar.

d.

Behavior

Control (Kendali Terhadap Perlakuan)

Berdasarkan seberapa banyak layanan itu telah digunakan. Misal, firewall dapat memfilter e-mail untuk menanggulangi dan mencegah spam.

6.

Jenis-Jenis

Firewall

Firewall dapat dibedakan berdasarkan caranya bekerja. Jenis-jenis

firewall tersebut adalah

a.

Packet

Filtering Gateway

Packet filtering gateway dapat diartikan sebagai firewall yang bertugas melakukan filterisasi terhadap paket-paket yang datang dari luar jarigan yang dilindunginya. Filterirasi paket ini hanya terbatas pada sumber paket, tujuan paket, dan atribut-atribut dari paket tersebut, misalnya paket tersebut bertujuan ke server kita yang menggunakan alamat IP 202.51.226.35 dengan port 80. Port 80 adalah atribut yang dimiliki oleh paket tersebut.

Firewall tersebut

akan melewatkan paket dengan tujuan ke Web Server yang menggunakan port 80 dan

menolak paket yang menuju Web Server dengan port 23.

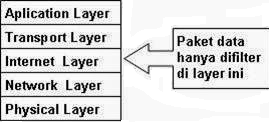

Bila kita lihat dari sisi arsitektur TCP/IP, firewall ini akan bekerja pada layer internet. Firewall ini biasanya merupakan bagian dari sebuah router firewall.

Software yang

dapat digunakan untuk implementasi packet filtering diantaranya adalah iptables

dan ipfw.

Lapisan untuk proses packet filtering gateway

b.

Application

Layer Gateway

Model

firewall ini juga dapat disebut Proxy Firewall. Mekanismenya tidak hanya

berdasarkan sumber, tujuan dan atribut paket, tapi bisa mencapai isi (content)

paket tersebut. Mekanisme lainnya yang terjadi adalah paket tersebut tidak akan

secara langsung sampai ke server tujuan, akan tetapi hanya sampai firewall

saja.

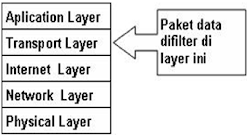

Selebihnya firewall ini akan membuka koneksi baru ke server tujuan setelah paket tersebut diperiksa berdasarkan aturan yang berlaku. Bila kita melihat dari sisi layer TCP/IP, firewall jenis ini akan melakukan filterisasi pada layer aplikasi (Application Layer).

Proxy firewall dilihat pada model TCP/IP

c. Circuit Level Gateway

Model firewall ini bekerja pada bagian Lapisan Transport model referensi TCP/IP. Firewall ini akan melakukan pengawasan terhadap awal hubungan TCP yang biasa disebut sebagai TCP Handshaking, yaitu proses untuk menentukan apakah sesi hubungan tersebut diperbolehkan atau tidak. Bentuknya hampir sama dengan Application Layer Gateway, hanya saja bagian yang difilter terdapat ada lapisan yang berbeda, yaitu berada pada layer Transport.

Circuit Level Gateway dilihat pada model TCP/IP

d.

Statefull

Multilayer Inspection Firewall

Model firewall ini merupakan penggabungan dari ketiga firewall sebelumnya. Firewall jenis ini akan bekerja pada lapisan Aplikasi, Transport dan Internet. Dengan penggabungan ketiga model firewall yaitu Packet Filtering Gateway, Application Layer Gateway dan Circuit Level Gateway, mungkin dapat dikatakan firewall jenis ini merupakan firewall yang,memberikan fitur terbanyak dan memberikan tingkat keamanan yang paling tinggi.

7.

Fitur Mikrotik

Firewall

Didalam router mikrotik juga terdapat fitur firewall yang berfungsi

untuk melindungi dengan cara mendrop atau mengaccept sebuah paket yang akan

masuk, melewati, atau keluar router. Dalam fitur firewall terdapat beberapa

direktori yaitu :

a. Traffic-Flow

Traffic-Flow merupakan sebuah sistem yang menampilkan informasi statistik akan besar atau banyaknya paket-paket yang melewati sebuah router. Maka dengan fitur ini kita bisa melakukan monitoring terhadap sebuah jaringan dan memungkinkan bagi kita untuk mengidentifikasi berbagai macam masalah yang terjadi di dalamnya. Selain itu, dengan memanfaatkan fitur ini kita dapat melakukan analisa dan meningkatkan performa dari router.

Setiap paket data

memiliki asal (source) dan tujuan (destination). Traffic flow bisa dibedakan

menjadi 3 kategori, dilihat dari sudut pandang router.

1)

Dari Luar router menuju ke luar router lagi.

Contoh : traffic client browsing ke internet.

2)

Dari luar router menuju ke dalam router itu

sendiri (Local process).

Contoh : traffic winbox ke router.

3)

Dari dalam router (local process) menuju ke luar

router.

Contoh : traffic ping dari new terminal winbox.

b.

Simple

Packet Flow

Di dalam packet flow terdapat 5 pos pemeriksaan didalamnya yaitu

1) Input

Input adalah pos

pemeriksaan paket data yang terletak di depan Local Proses, semua data yang

menuju ke dalam router itu sendiri (Local Proses) akan melewati pos ini.

2) Output

Output adalah pos

pemeriksaan paket data yang terletak di belakang Local Proses, semua paket data

yang keluar dari dalam router (local proses) sebelum menuju ke output interface

akan di proses dalam chain output.

3) Forward

Forward adalah pos

pemeriksaan paket data yang terletak di antara PreRouting dan PostRouting

,semua paket data dari luar router menuju ke luar router akan diproses di chain

Forward.

4) Prerouting

Prerouting adalah

pos pemeriksaan paket data yang terletak dibelakang input interface,semua data

yang masuk dari input interface akan melalui dan diproses pada chain Prerouting

sebelum ke proses selanjutnya.

5) Postrouting

Postrouting adalah

pos pemeriksaan yang terletak di depan output interface,semua data yang keluar

menuju output interface akan terlebih dahulu di proses pada Chain PostRouting.

c.

Connection

Tracking and State

Connection

Tracking adalah “jantung” dari firewall, mengumpulkan informasi tentang

active connections. Dengan mendisable connection tracking router akan

kehilangan fungsi NAT, filter rule dan mangle. Setiap connection tracking

membaca pertukaran traffic 2 arah (src dan dst address). Connection

tracking membutuhkan CPU resources (disable saja jika kita tidak

menggunakan firewall).

Connection tracking

mempunyai kemampuan untuk melihat informasi koneksi yang melewati router,

seperti source dan destination IP dan Port yang sedang di gunakan, status

koneksi,tipe protocol dan lain-lain.

Setiap

paket data itu memiliki status koneksi ( connection started ) yang dapat

dilihat pada connection tracking, ini gan, status koneksi nya :

1)

Invalid : paket tidak dimiliki oleh koneksi

apapun, tidak berguna.

2)

New : paket yang merupakan pembuka sebuah

koneksi/paket pertama dari sebuah koneksi.

3)

Established : merupakan paket kelanjutan dari

paket dengan status new.

4)

Related : paket pembuka sebuah koneksi baru,

tetapi masih berhubungan denga koneksi sebelumnya.

Berikut gambaran

Status koneksi/Connection State.

d.

Implikasi

Connection State

Pada

rule Firewall filter, pada baris paling atas biasanya kita membuat rule dengan

langkah – langkah sebagai berikut :

1)

Connection state=invalid >> drop

2)

Connection state=related >> accept

3)

Connection state=established >>

accept

4)

Connection state=new >> diproses ke rule

berikutnya

Sistem

rule seperti ini akan sangat menghemat resources router, karena proses

filtering hanya dilakukan pada saat connection dimulai (connection-state=new).

e.

Mangle

Mangle adalah cara

untuk menandai paket-paket data tertentu, dan kita akan menggunakan tanda

tersebut pada fitur lainnya, misalnya pada filter, routing, NAT, ataupun queue.

Pada mangle kita juga bisa melakukan pengubahan beberapa parameter pada IP

Header, misalnya TOS (DSCP) dan TTL fields. Tanda mangle ini hanya bisa

digunakan pada router yang sama, dan tidak terbaca pada router lainnya.

Pembacaan rule mangle akan dilakukan dari atas ke bawah secara berurutan.

8.

Karakteristik

Firewall

Kegunaan lain dari firewall adalah untuk membatasi maupun mengontrol terhadap siapa saja yang hendak masuk dan mengakses data yang ada di dalam suatu jaringan komputer. Firewall juga mengacu terhadap sebuah pengatur komunikasi yang dilakukan oleh dua jaringan yang memiliki karakter atau tipe tidak sama. Firewall memiliki ciri atau karakteristiknya sendiri. Lalu seperti apa karakteristik firewall? Berikut ini penjelasannya.

a. Firewall harus bisa lebih kuat dan kebal

terhadap serangan eksternal/luar. Hal tersebut berarti sistem operasi komputer

akan relatif lebih aman dan penggunaan sistemnya dapat dipercaya.

b. Hanya aktivitas yang dikenal atau terdaftar saja

yang bisa melakukan hubungan. Dalam hal tersebut dilakukan dengan mensetting

policy pada konfigurasi keamanan lokalnya.

c. Semua aktivitas yang berasal dari dalam ke luar harus melewati firewall terlebih dahulu. Hal tersebut dilakukan dengan membatasi maupun memblok setiap akses terhadap jaringan lokal, kecuali jika melewati firewall terlebih dahulu.

Firewall terdiri dari satu atau lebih elemen software yang berjalan

pada satu atau lebih host. Tipe-tipe firewall adalah sebagai berikut:

a. Packet-filtering Firewall

Terdiri dari

sebuah router yang diletakkan diantara jaringan eksternal dan jaringan internal

yang aman. Rule Packet Filtering didefinisikan untuk mengijinkan atau menolak

traffic.

b.

Dual-homed

Gateway Firewall

Dual-home host

sedikitnya mempunyai dua interface jaringan dan dua IP address. IP forwarding

dinonaktifkan pada firewall, akibatnya trafik IP pada kedua interface tersebut

kacau di firewall karena tidak ada jalan lain bagi IP melewati firewall kecuali

melalui proxy atau SOCKS. Serangan yang datang dari layanan yang tidak dikenal

akan diblok.

c.

Screened

Host Firewall

Terdiri dari

sebuah packet-filtering router dan application level gateway Host berupa

application level gateway yang dikenal sebagai “bastion host” Terdiri dari dua

router packet filtering dan sebuah bastion host

d.

Screened

Subnet Firewall

- Menyediakan tingkat keamanan yang tinggi daripada tipe firewall yang lain

- Membuat DMZ(Demilitarized Zone) diantara jaringan internal dan eksternal,sehingga router luar hanya mengijinkan akses dari luar bastion host ke information server dan router dalam hanya mengijinkan akses dari jaringan internal ke bastion host

- Router dikonfigurasi untuk meneruskan semua untrusted traffic ke bastion host dan pada kasus yang sama juga ke information server.

9.

Arsitektur

firewall

Ada beberapa arsitektur firewall. Pada tulisan ini hanya akan dijelaskan beberapa diantaranya, yaitu : dual-homed host architecture, screened host architecture, dan screened subnet architecture.

a.

Arsitektur

dual-homed host

Arsitektur ini

dibuat di sekitar komputer dual-homed host, yaitu komputer yang memiliki paling

sedikit dua interface jaringan. Untuk mengimplementasikan tipe arsitektur

dual-homed host, fungsi router pada host ini di non-aktifkan. Sistem di dalam

firewall dapat berkomunikasi dengan dual-homed host dan sistem di luar firewall

dapat berkomunikasi dengan dual-homed host, tetapi kedua sistem ini tidak dapat

berkomunikasi secara langsung.

Arsitektur ini

menyediakan service dari sebuah host pada jaringan internal dengan menggunakan

router yang terpisah. Pengamanan pada arsitektur ini dilakukan dengan

menggunakan paket filtering.

Tiap sistem

eksternal yang mencoba untuk mengakses sistem internal harus berhubungan dengan

bastion host. Bastion host diperlukan untuk tingkat keamanan yang tinggi.

Bastion host berada dalam jaringan internal.

Arsitektur

screened subnet menambahkan sebuah layer pengaman tambahan pada arsitektur

screened host, yaitu dengan menambahkan sebuah jaringan parameter yang lebih

mengisolasi jaringan internal dari jaringan internet.

Jaringan perimeter

mengisolasi bastion host sehingga tidak langsung terhubung ke jaringan

internal. Arsitektur ini yang paling sederhana memiliki dua buah screening

router, yang masing-masing terhubung ke jaringan parameter. Router pertama

terletak di antara jaringan parameter dan jaringan internal, dan router kedua

terletak diantara jaringan parameter dan jaringan eksternal (biasanya

internet).

10. Firewall

Based OSI Layer

Ada tipe firewall yang memiliki hubungan dengan OSI Layer, yaitu tipe Application level gateway. Tipe ini dikenal dengan sebutan proxy server yang memiliki fungsi untuk memperkuat arus aplikasi. Tipe ini akan mengatur semua hubungan yang menggunakan Layer aplikasi pada model OSI seperti ftp, httpd, dan lain-lain.

11.

Cara Kerja

Firewall pada Jaringan Komputer

Cara kerja firewall dari komputer adalah menutup port, kecuali untuk beberapa port tertentu yang tetap terbuka. Firewall dapat berupa perangkat lunak. Namun, cara kerja firewall optimal bila kedua jenis perangkat digabungkan. selain membatasi akses jaringan komputer, firewall juga memungkinkan akses remote jaringan privat melalui source authentification certificate and logins (sertifikat keamanan otentikasi dan login).

Teknologi firewall saat ini sudah canggih. Jika sebelumnya, cara kerja firewall adalah menyaring lalu lintas jaringan yang menggunakan alamat IP, nomor port, dan protokol. Namun, saat ini firewall dapat menyaring data dengan mengidentifikasi pesan konten itu sendiri. Dengan bantuan Firewall, informasi sensitif atau tidak layak dapat dicegah melalui interface.

Guna mengatur lalu lintas perpindahan data komputer dan internet,

firewall dapat menggunakan salah satu atau gabungan dari dua metode yaitu

Metode Packet Filtering dan Inspeksi Stateful.

a.

Packet

Filtering

Packet Filtering

merupakan sebuah cara kerja firewall dengan memonitor paket yang masuk dan

keluar, mengizinkannya untuk lewat atau tertahan berdasarkan alamat IP,

protokol, dan port-nya. Biasanya digunakan untuk menahan serangan dari luar

sebuah LAN.

Pada metode Packet

filtering, firewall mengecek sumber dan tujuan alamat IP. Apabila pengirim

packet menggunakan aplikasi dan program yang berbeda maka packet filtering

dapat mengecek sumber dan tujuan protokol, seperti user daragram protocol (UDP)

dan Transmission Control Protocol (TCP)

b.

Inspeksi Stateful

Pada inspeksi

stateful, pastikan status koneksi dimonitor aktif, kemudian info yang

didapatkan akan dipakai untuk menentukan apakah sebuah packet jaringan dapat

menembus firewall. Pada firewall statis, hanya header dari packet yang dicek.

Sementara dengan firewall dinamis, sebuah packet dianalisis hingga ke dalam

lapisan-lapisannya dengan cara merekam alamat IP dan juga nomor port-nya,

sehingga keamannnya lebih ketat dibandingkan packet filtering.

12. Firewall Policies

Salah satu tugas firewall adalah melindungi dan memutuskan untuk memblokir lalu lintas jaringan. Salah satu contoh kebijakan firewall (firewall policies) dalam melindungi lalu lintas jaringan dari serangan peretas yakni dengan Demilitarized Zone (DMZ). Demilitarized Zone merupakan mekanisme untuk melindungi sistem internal dari serangan hacker atau pihak-pihak lain yang ingin memasuki sistem jaringan tanpa mempunyai hak akses.

Firewall memiliki beberapa fungsi untuk melindungi jaringan komputer,

yaitu:

a.

Sebagai pos keamanan jaringan.

b.

Mencegah informasi berharga bocor tanpa sepengetahuan.

c.

Mencatat aktivitas pengguna.

d.

Memodifikasi paket data yang datang.

e.

Mencegah modifikasi data pihak lain.

13.

IPTables

Firewall adalah sebuah sistem perangkat lunak atau perangkat keras untuk keamanan jaringan dengan cara menyaring lalu lintas yang masuk atau keluar pada jaringan komputer. Pada sistem operasi berbasis Linux tersedia IPTables sebagai perangkat lunak firewall untuk menyaring paket dan NAT, umumnya telah tersedia secara default.

Dalam konfigurasi IPTables terdiri dari beberapa table, kemudian table berisi beberapa chain. Chain ada yang tersedia default dan bisa ditambah oleh sysadmin. Chain dapat berisi beberapa rule untuk paket.

Jadi struktur IPTables adalah IPTables -> Tables -> Chains -> Rules.

IPTables memiliki 4 built-in tables.

a.

Filter

Table

Filter adalah

default table untuk IPTables. Jika sysadmin tidak mendefinisikan table sendiri,

digunakanlah filter table. Filter table memiliki built-in chains:

INPUT chain: Untuk

menyaring paket yang menuju ke server.

OUTPUT chain:

Untuk menyaring paket yang keluar dari server.

FORWARD chain:

Untuk menyaring paket yang menuju ke NIC lain dalam sever atau host lain.

INPUT, FORWAD, dan OUTPUT di Firewall

b. NAT Table

Chain pada NAT

table:

PREROUTING chain adalah Mengubah paket

sebelum routing. Paket ditranslasi setelah paket masuk ke sistem sebelum

routing. Ini untuk membantu menerjemahkan alamat IP tujuan (destination IP

address) dari paket ke sesuatu yang cocok dengan perutean di server. Ini

digunakan untuk DNAT (Destination NAT).

POSTROUTING chain adalah Mengubah paket

setelah routing. Paket ditranslasi ketika paket tersebut meninggalkan sistem.

Ini untuk membantu menerjemahkan alamat IP sumber (source IP address) ke

sesuatu yang cocok dengan perutean pada destinasi. Ini digunakan untuk SNAT

(Source NAT).

OUTPUT chain

adalah NAT untuk paket yang dibuat secara lokal di server.

c.

Mangle Table

Mangle table

adalah unuk pengubahan paket khusus. Ini mengubah bit QOS di header TCP. Chain

pada Mangle table:

PREROUTING chain

OUTPUT chain

FORWARD chain

INPUT chain

POSTROUTING chain

d. Raw Table

Raw table adalah

untuk pengecualian konfigurasi. Chain pada Raw table:

PREROUTING chain

OUTPUT chain

IPTABLES RULES

Berikut ini

poin-poin penting yang harus diingat dalam IPTables rules.

Rule mengandung

kriteria dan target.

Jika kriteria

tersebut cocok, menuju ke rule yang ditentukan dalam target atau mengeksekusi

nilai-nilai khusus yang disebutkan dalam target.

Jika kriteria

tidak cocok, pindah ke rule berikutnya.

Target Values

Berikut ini value

yang dapat dipasangkan pada target.

ACCEPT: Firewall

akan menerima paket.

DROP: Firewall

akan menghancurkan paket.

QUEUE: Firewall

akan meneruskan paket ke userspace.

RETURN: Firewall

akan berhenti mengeksekusi rule berikutnya dalam chain saat ini khusus untuk

paket ini. Kontrol akan dikembalikan ke calling chain.

IPFW atau IP

Firewall adalah salah satu service yang dimiliki oleh Operating System FreeBSD

untuk membangun sebuah firewall. firewall ini bekerja pada layer 3 lapisan OSI

(Open System Interconnection).

salah satu ciri

dari firewall dengan IPFW adalah dalam pembacaan rule-nya akan di baca dari

atas kebawah, bila ada traffick yang sudah sesuai dengan rule firewall dibagian

atas, maka sistem akan mengeksekusi tanpa membaca atau membandingkan dengan

rule di baris berikutnya. lalu bagaimana untuk membangun firewall ini ?

Untuk mengaktifkan

IPFW tentunya kernel FreeBSD harus support IPFW dengan menambahkan options

sebagai berikut:

options IPFIREWALL_VERBOSE

options IPFIREWALL_DEFAULT_TO_ACCEPT

options DUMMYNET

options IPDIVERT

tambahkan pada /etc/rc.conf

firewall_enable="YES"

firewall_script="/etc/rc.firewall"

firewall_logging="YES"

natd_enable="YES"

natd_interfaces=""

natd_program="/sbin/natd"

Berikut adalah

format IPFW:

CMD RULE_NUMBER

ACTION LOGGING SELECTION STATEFULL

CMD = /sbin/ipfw

RULE_NUMBER =

0001, 0002, 0003, 0004 dst

ACTION = pass,

permit, allow, accept, deny atau drop

LOGGING = optional

SELECTION= tcp,

udp atau icmp (daftar protokol ada di /etc/protocols). from src to dst, port

number, in out, via IF.

STATEFULL = optional

Seperti sudah di

jelaskan di posting sebelumnya, bahwa fungsi firewall adalah sebagai berikut.

contoh passing

/sbin/ipfw add 0001 pass all from any to any

/sbin/ipfw add 0002 pass icmp from any to any

estabilished

/sbin/ipfw add 0003 pass tcp from 192.168.1.0/24

to any 21 keep-state

/sbin/ipfw add 0004 pass tcp from any to me

21 in via fxp0

contoh blocking

/sbin/ipfw add 0001 deny all from any to any

/sbin/ipfw add 0002 deny icmp from any to any

estabilished

/sbin/ipfw add 0003 deny tcp from 192.168.1.0/24

to any 21 keep-state

/sbin/ipfw add 0004 deny tcp from any to me

in via fxp0

contoh logging,

default logging akan di simpan di /var/log/security

contoh translating

/sbin/ipfw add divert natd all from any to

any

contoh shaping

/sbin/ipfw add pipe 10 ip from any to

192.168.1.1 via fxp0

/sbin/ipfw pipe 10 config bw 128Kbit/s

/sbin/ipfw add pipe 20 ip from 192.168.1.1 to any via fxp0

/sbin/ipfw pipe 20 config bw 64Kbit/s

14.

Sistem Keamanan Jaringan

Demilitarized Zone (Dmz)

Keamanan jaringan adalah salah satu aspek penting dalam dunia internet. Suatu jaringan internal perusahaan membutuhkan keamanan khusus yang dapat menjaga data-data penting dari serangan hacker, salah satu caranya adalah memasang firewall. Demilitarized Zone (DMZ) merupakan salah satu teknik firewall yang mengamankan server internal dari serangan hacker yang berasal dari internet namun tetap mengizinkan akses menuju server pada jaringan DMZ. Secara umum DMZ dibangun dengan tiga konsep, yaitu NAT, PAT, dan Access List. NAT (Network Address Translation) digunakan untuk mentranslasi alamat asli ke alamat internal. PAT (Port Addressable Translation) berfungsi untuk manajamen port. Access List berfungsi sebagai pengatur atau pengontrol lalu lintas dalam jaringan.

Konsep dasar DMZ merupakan three legs firewall yang berarti device dengan tiga interfaces yang menghubungkankan jaringan internet, internal, dan jaringan khusus untuk server. Server pada DMZ dapat bekerja pada seluruh jaringan baik intranet maupun internet. Akses seperti Web Server, DNS, DHCP, Proxy dan lain sebagainya tetap dapat dijalankan. Hacker atau cracker hanya dapat melakukan serangan ke jaringan DMZ, dan tidak dapat mengakses host di jaringan internal. Firewall DMZ dapat diintegrasikan dengan IPS agar dapat melindungi sistem ketika terjadi serangan.

Kita mengetahui bahwa

web server dan mail server adalah server yang dapat diakses dari luar, atau

tepatnya dapat diakses dari segala penjuru dunia menggunakan internet. Web

server dan mail server ini rawan terhadap target serangan, oleh karena itu kita

harus membuat perlindungan yang berlapis mengenai infrastruktur network dalam

jaringan komputer kita.

Dari website yang ada di http://en.wikipedia.org/wiki/DMZ_(computing) , kita mendapatkan gambar seperti berikut ini:

Konfigurasi 1

Pada konfigurasi ini ada satu firewall yang membatasi akses antara public, DMZ server dan jaringan internal

Konfigurasi 2

Pada konfigurasi ini ada 2 firewall yang membatasi akses public,

server dalam DMZ dan internal network.

Dalam implementasi koneksi WAN menggunakan model sesuai jenis koneksi internetnya, router dan firewall dapat menggunakan Mikrotik.

15. Tunneling

Tunneling adalah dasar dari VPN untuk membuat jaringan privat melalui

jaringan internet, tunneling juga merupakan proses yang memiliki tujuan membuat

satu jenis paket data jaringan menjadi jenis data lainnya atau suatu

pembungkusan protokol ke dalam paket protokol.

Jika kita terjemahkan Tunnel memiliki arti terowongan, sesuai dengan namanya tunnel adalah sebuah jalur (terowongan) khusus yang dapat dilewati oleh data yang akan dikirim tanpa tergangu atau mengganggu data lain yang dilewatinya.

Tunneling menyiapkan suatu koneksi point-to-point logis selama jaringan

IP-nya bersifat connectionless. Proses transfer data dari satu jaringan ke

jaringan lain ini menggunakan jaringan internet secara terselubung (tunneling).

Tunneling juga dikenal sebagai enkapsulasi dan transmisi data VPN, atau paket. Mode tunrl IPSec memungkinkan payload IP dienkripsi dan dibungkus dalam header IP sehingga dapat dikirim melalui internetwork IP perusahaan atau Internet.

Jenis-Jenis Tunnel

a. EoIP

EoIP atau Ethernet

over Internet Protocol merupakan protokol pada MikroTik RouterOS yang membuat

sebuah Network Tunnel antarmikrotik router di atas sebuah koneksi TCP/IP.

Sehingga apabila kita ingin menyambungkan router1 ke router2 kita harus

menggunakan satu segment network yang sama (Bridge).

b. IPSec

IPSec merupakan

seperangkat protokol yang didefinisikan oleh Internet Engineering Task Force

(IETF) untuk mengamankan pertukaran paket melalui jaringan IP/IPv6 tidak

dilindungi seperti Internet.

IPSec bisa

menjaga, mengamankan dan mengotentikasi data antara perangkat rekan IPSec

dengan cara menyiapkan per-otentikasi data paket. Rekan-rekan IPSec dapat

berupa tim host, atau tim gateway keamanan. Jalur data antara rekan-rekan IPSec

bersifat rahasia dan dilindungi. Sumber dan alamat tujuan dienkripsi.

Datagram IP asli

dibiarkan digunakan. Header IP asli disalin dan dipindahkan ke kiri dan menjadi

header IP baru. Header IPSec dimasukkan di antara dua header ini. Datagram IP

asli dapat diautentikasi dan dienkripsi.

c. IPIP

IPIP atau IP-in-IP

merupakan protokol sederhana yang merangkum paket IP di IP untuk membuat tunnel

atau saluran antara dua router. Berbeda dengan EoIP yang mengharuskan melakukan

Bridge, IP-IP tidak dapat di Bridge, IP-IP mengharuskan kita menggunakan

segment IP Address yang berbeda.

d.

L2TP

L2TP atau Layer 2

Tunneling Protocol merupakan terowongan atau saluran yang aman (Tunnel Secure)

yang gunanya untuk mengatur alur IP yang menggunakan PPP (Point-to-Point

Protokol) untuk di-transmisikan melalui jaringan TCP/IP.

L2TP ini juga

biasa digunakan untuk membuat sebuah VPN yang terdapat di jaringan publik,

seperti internet.

e. PPPoE

PPPoE atau

Protocol Point-to-Point over Ethernet merupakan protokol jaringan untuk

meng-enkapsulasi Frame PPP di dalam Frame Ethernet. PPPoE ini juga di gunakan

oleh ISP (Internet Service Provider) yaitu sebuah perusahaan yang menyediakan

jasa sambungan Internet dan jasa lain yang berhubungan, untuk membagikan alamat

IP untuk client berdasarkan otentikasi dengan username.

f. PPTP

Protokol Tunneling Point-to-Point adalah metode untuk meng-implementasikan VPN dengan banyak masalah keamanan yang diketahui dengan menggunakan saluran kontrol TCP dan saluran GRE (Generic Routing Encapsulation) untuk merangkum PPP(Protocol Point-to-Point).

Jenis Tunneling

Tunneling ada dua jenis, yaitu:

a. Voluntary

Tunneling

Voluntary

tunneling, klien memulai proses memulai koneksi dengan server VPN. Salah satu

persyaratan tunneling Voluntary adalah koneksi yang ada antara server dan

klien. Ini adalah koneksi yang digunakan klien VPN untuk membuat koneksi

tunneled dengan server VPN.

b. Compulsory

Tunneling

Dengan Compulsory

tunneling ini, koneksi dibuat antara:

Dua server VPN

Dua perangkat akses VPN – Router VPN

Dalam hal ini, klien memanggil-masuk ke server akses jarak jauh,

dengan menggunakan salah satu dari metode berikut ini:

a.

Melalui LAN lokal.

b.

Melalui koneksi internet.

Server akses jarak jauh menghasilkan terowongan, atau server VPN untuk melakukan tunnel data, sehingga memaksa klien untuk menggunakan terowongan VPN untuk terhubung ke sumber daya jarak jauh.

Tunneling VPN dapat dibuat pada lapisan berikut dari model referensi

Open Systems Interconnection (OSI):

a. Data-Link Layer – layer 2: Protokol VPN yang

mengoperasikan layer ini adalah Point-to-Point Tunneling Protocol (PPTP) dan

Layer 2 Tunneling Protocol (L2TP).

b. Lapisan Jaringan – lapisan 3: IPSec dapat beroperasi

sebagai protokol VPN di lapisan Jaringan model referensi OSI.

Cara Kerja Tunneling

Ada dua jenis koneksi VPN, PPTP (protokol tunneling Point-to-Point)

dan L2TP (protokol tunneling Layer 2).

a. Kedua terowongan PPTP dan L2TP ini merupakan

sesi lokal antara dua titik akhir yang tidak sama. Jika keduanya harus

berkomunikasi, jenis tunneling perlu dinegosiasikan antara titik akhir, baik

PPTP atau L2TP, maka ukuran yang lebih dapat dikonfigurasi seperti enkripsi,

penetapan alamat, kompresi, dll.

b. Perlu dikonfigurasi untuk mendapatkan keamanan

terbaik melalui Internet komunikasi terowongan logis pribadi berbasis.

Komunikasi ini dibuat, dipelihara, dan diakhiri dengan protokol manajemen

terowongan.

c. Data bisa dikirim setelah tunel berada di tempat

dan klien atau server dapat menggunakan terowongan yang sama untuk mengirim dan

menerima data di internetwork. Transfer data tergantung pada protokol tunneling

yang digunakan untuk transfer.

d. Misalnya, setiap kali klien ingin mengirim data

atau muatan (paket yang berisi data) ke server tunneling, server tunnel

menambahkan header ke setiap paket. Paket header ini berisi informasi perutean

yang menginformasikan paket tentang tujuan di seluruh komunikasi internetwork.

Setelah muatan diterima di tujuan, informasi tajuk diverifikasi. Setelah itu,

server terowongan tujuan mengirim paket ke node, klien, atau server yang

menjadi tujuan.

16.

Intrusion

Detection System

Intrution Detection System atau IDS adalah perangkat (atau aplikasi) yang memonitor jaringan dan / atau sistem untuk kegiatan berbahaya atau pelanggaran kebijakan dan memberikan laporan ke administrator atau station manajemen jaringan. Pencegahan intrusi / pemyusupkan adalah proses melakukan deteksi intrusi dan mencoba untuk menghentikan insiden yang mungkin terdeteksi.

Intrusion Detection and Prevention System (IDPS) atau Sistem pendeteksi intrusi dan pencegahan terutama difokuskan pada identifikasi kemungkinan insiden, mencatat informasi tentang insiden tersebut, mencoba untuk menghentikan mereka, dan melaporkan mereka ke administrator keamanan. Selain itu, organisasi dapat menggunakan IDPS untuk keperluan lain, seperti mengidentifikasi masalah dengan kebijakan keamanan, mendokumentasikan ancaman yang ada, dan menghalangi orang dari melanggar kebijakan keamanan. IDPS telah menjadi tambahan yang diperlukan untuk infrastruktur keamanan hampir setiap organisasi.

Intrusion Detection and Prevention System (IDPS) biasanya mencatat informasi yang berkaitan dengan peristiwa yang diamati, memberitahu administrator keamanan penting peristiwa yang diamati, dan menghasilkan laporan. Banyak IDPS juga dapat menanggapi ancaman yang terdeteksi dengan mencoba untuk mencegah berhasil. Mereka menggunakan beberapa teknik respon, yang melibatkan IDPS menghentikan serangan itu sendiri, mengubah lingkungan keamanan (misalnya, konfigurasi ulang firewall), atau mengubah konten serangan ini.

Pada dasarnya ada

dua tipe utama IDS, yaitu,

1)

network-based IDS

2)

host-based IDS

Pada sebuah

network-based intrusion-detection system (NIDS), sensor biasanya diletakan pada

titik pintu gerbang jaringan, seperti demilitarized zone (DMZ) atau pada

perbatasan jaringan. Sensor akan menangkap semua traffic jaringan, menganalisa

isi masing-masing paket akan adanya traffic yang tidak baik. NIDS, biasanya

sebuah platform independent yang mengidentifitasi penyusupan dengan cara

menganalisa traffic dan memonitor beberapa host sekaligus. NIDS memperoleh

akses ke traffic jaringan dengan menyambungkan diri ke hub, network switch yang

di konfigurasi untuk port mirroring, atau network tap. Contoh dari sebuah NIDS

adalah Snort.

Pada sebuah

host-based intrusion-detection system (HIDS), sensor biasanya terdiri dari

software agent, yang akan memonitor semua aktifitas di host dimana dia

terinstall biasanya dengan menganalisa system call, modifikasi file system

(mondifikasi file binary, password, capability / acl database, log berbagai

aplikasi, kernel. Contoh dari HIDS adalah OSSEC, tripwire.

Intrusion

detection system dapat juga dibuat secara spesifik untuk system yang kita

inginkan menggunakan custom tools dan honeypots.

b.

Beberapa

Istilah bagi Attacker

Ada beberapa

istilah yang sering digunakan untuk penyerang, tergantung pola serangannya,

seperti,

Intruders: Penyerang yang berusaha

mencari jalan untuk meng-hack informasi dengan cara membobol keamanan jaringan

seperti LAN atau Internet.

Masquerader: Pengguna yang tidak

mempunyai authoritas ke system, tapi berusaha untuk mengakses informasi sebagai

authorized user. Mereka biasanya user dari luar.

Misfeasor: Biasanya pengguna internal,

ada dua (2) tipe, yaitu (1) authorized user dengan ijin terbatas, atau (2) user

dengan ijin penuh tapi menyalahgunakan ijin-nya.

Clandstine user: Pengguna yang bertindak

seperti supervisor dan berusaha menggunakan privilege-nya agar tidak

tertangkap.

Ada beberapa

keterbatasan yang bisa dialami oleh IDS, yaitu,

Noise - Noise akan

sangat membatasi effektifitas Intrusion Detection System. Paket yang jelek yang

di hasilkan oleh bug pada software, data DNS yang korup, atau paket lokal yang

keluar jaringan bisa membuat tinggi-nya alarm yang salah.

Jumlah attack

sedikit - Adalah sangat biasa untuk melihat bahwa jumlah attack yang sebenarnya

jauh di bawah dari tingkat alarm yang salah. Akibatnya attack yang sebenarnya

sering kali tidak terlihat bahkan di abaikan.

Signature updates

- Banyak serangan yang ditujukan untuk versi tertentu dari software yang

biasanya usang. Sebuah library dari signature yang dapat terus berubah

dibutuhkan untuk mengurangi ancaman. Database signature usang dapat menyebabkan

IDS rentan terhadap strategi baru.

d. Teknik Menghindari IDS

Teknik untuk

menghindari Intrusion Detection System membypass deteksi dengan menciptakan

kondisi yang berbeda pada IDS dan pada komputer target. Musuh bisa mencapai ini

dengan memanipulasi baik serangan itu sendiri atau lalu lintas jaringan yang

berisi serangan.

e.

Kelebihan dan kekurangan IDS

1)

Kelebihan

a) Lebih bereaksi pada serangan daripada mencegahnya.

b) Menghasilkan data yang besar untuk dianalisis.

c) Rentan terhadap serangan yang “rendah dan

lambat”.

d) Tidak dapat menangani trafik jaringan yang

terenkripsi.

e) IDS hanya melindungi dari karakteristik yang

dikenal.

f) IDS tidak turut bagian dalam kebijakan keamanan

yang efektif, karena dia harus diset terlebih dahulu.

g) IDS tidak menyediakan penanganan kecelakaaN.

h) IDS tidak mengidentifikasikan asal serangan.

i) IDS hanya seakurat informasi yang menjadi

dasarnya.

j) Network-based IDS rentan terhadap “overload”.

k) Network-based IDS dapat menyalahartikan hasil

dari transaksi yang mencurigakaN.

l) Paket terfragmantasi dapat bersifat problematis

2)

Kekurangan

a)

Lebih bereaksi pada serangan daripada mencegahnya.

b) Menghasilkan data yang besar untuk dianalisis.

c) Rentan terhadap serangan yang “rendah dan

lambat”.

d) Tidak dapat menangani trafik jaringan yang

terenkripsi.

e)

IDS hanya melindungi dari karakteristik yang

dikenal.

f) IDS tidak turut bagian dalam kebijakan keamanan

yang efektif, karena dia harus diset terlebih dahulu.

g) IDS tidak menyediakan penanganan kecelakaaN.

h) IDS tidak mengidentifikasikan asal serangan.

i) IDS hanya seakurat informasi yang menjadi

dasarnya.

j) Network-based IDS rentan terhadap “overload”.

k) Network-based IDS dapat menyalahartikan hasil

dari transaksi yang mencurigakaN.

l) Paket terfragmantasi dapat bersifat problematis

f. Contoh program IDS

1) chkwtmp Program yang melakukan pengecekan

terhadap entry kosong. dalam arti wtmp mencatat sesuatu tapi isinya kosong.

2) tcplogd Program yang mendeteksi stealth scan.

stealth scan adalah scanning yang dilakukan tanpa harus membuat sebuah sesi

tcp. sebuah koneksi tcp dapat terbentuk jika klien mengirimkan paket dan server

mengirimkan kembali paketnya dengan urutan tertentu, secara terus menerus

sehingga sesi tcp dapat berjalan. stealth scan memutuskan koneksi tcp sebelum

klien menrima kembali jawaban dari server. scanning model ini biasanya tidak

terdeteksi oleh log umum di linux.

3) hostsentry Program yang mendeteksi login

anomali. anomlai disini termasuk perilaku aneh (bizzare behaviour), anomali

waktu (time anomalies), dan anomali lokal (local anomalies).

4) Snort

adalah program IDS yang bekerja pada umumnya pada sistem operasi Linux,

namun banyak pula versi yang dapat digunakan di beragam platform [5]. Snort

pada umumnya merujuk kepada intrusion detection system yang sifatnya

lightweight atau ringan karena diperuntukkan bagi jaringan kecil. Snort sangat

fleksibel karena arsitekturnya yang berbasis rule.

g. Produk IDS

Beberapa NIDS dan

HIDS yang beredar di pasaran antara lain:

1) RealSecure dari Internet Security Systems (ISS).

2) Cisco Secure Intrusion Detection System dari

Cisco Systems (yang mengakuisisi WheelGroup yang memiliki produk NetRanger).

3) eTrust Intrusion Detection dari Computer

Associates (yang mengakusisi MEMCO yang memiliki SessionWall-3).

4) Symantec Client Security dari Symantec

5) Computer Misuse Detection System dari ODS

Networks

6) Kane Security Monitor dari Security Dynamics

7) Cybersafe

8) Network Associates

9) Network Flight Recorder

10) Intellitactics

11) SecureWorks

12) Snort (open source)

13) Security Wizards

14) Enterasys Networks

15) Intrusion.com

16) IntruVert

17) ISS

18) Lancope

19) NFR

20) OneSecure

21) Recourse Technologies

22) Vsecure

0 Response to "KD 3.10 Mengevaluasi Jaringan Firewall"

Posting Komentar